Amazon Macie で Amazon S3内の機密データを自動検出・保護しよう!

AWSにデータを保管したいとき、真っ先に思いつくのはAmazon S3ではないでしょうか。Amazon S3はデータ時代の「四次元ポケット」であり、私たちのデータを際限なく受け入れてくれる巨大なデジタル金庫です。しかし、データ増えれば増えるほど、金庫の中はどんどんカオスになっていきますよね。

「あれ?このS3バケット、個人情報が入ってないか確認したっけ?」

「うわ、この機密ファイル、誰でもアクセスできる設定になってた!」

こんな冷や汗をかく瞬間、誰にでもあります。たった一つのうっかりが、会社の信頼を大きく揺るがす前に何とかしたいですよね。

そんなうっかり設定ミスやデータ管理の抜けを24時間365日見張って知らせてくれる優秀なAI君「Amazon Macie」を紹介いたします。最後までご覧いただけますと幸いです。

目次

はじめに

Amazon Macie とは? サービスの概要

クラウドへのデータ移行が進む現在、企業が取り扱うデータ量は爆発的に増加しています。特にAWSのオブジェクトストレージサービスである Amazon S3 は、あらゆる種類のデータを保存する「デジタル金庫」として広く利用されています。

しかし、このAmazon S3バケットに、意図せず顧客の個人情報(PII)や企業の機密情報が保存され、それが公開設定になっていた…といったセキュリティリスクは常に潜んでいます。

この重大なリスクに対して、強力な解決策を提供してくれるのが Amazon Macie(メイシー) です。

Amazon Macieは、機械学習とパターンマッチングを活用し、Amazon S3に保存されている機密データを自動的かつ継続的に検出・分類するセキュリティサービスです。

これにより、「どこに」「どのような」機密データが存在するのかを可視化し、データセキュリティ体制の強化を強力にサポートします。

なぜ今、機密データの検出・保護が必要なのか

情報漏洩は企業の信頼を揺るがす重大な事態であり、ひとたび発生すれば、多大な信用の失墜と賠償責任につながります。

特に、GDPRや日本の個人情報保護法といった法規制の強化により、企業はデータプライバシーとコンプライアンスへの対応が不可欠になっています。

Amazon Macieは、まさにこの現代的な課題への答えとなるサービスです。

従来のDLP(Data Loss Prevention:情報漏洩対策)ソリューションの機能の一部をクラウドネイティブに提供し、Amazon S3上の機密データを特定することで、設定ミスや誤操作による情報漏洩リスクを未然に防ぎます。

このブログでわかること

本ブログでは、Amazon Macieのサービス概要から、機密データを検出する具体的な仕組み(データ識別子)、料金体系、そして実際の運用における注意点まで、Macieを活用するために必要な情報を解説します。

Amazon S3のデータセキュリティ強化、あるいはコンプライアンス対応にお悩みの方は、ぜひ最後までお読みください。

Amazon Macie の主な機能と仕組み

Amazon Macieの核となる価値は、Amazon S3に保存されたデータに対する「可視化」と「自動検出」、そしてその結果に基づく「アクション」の提供にあります。

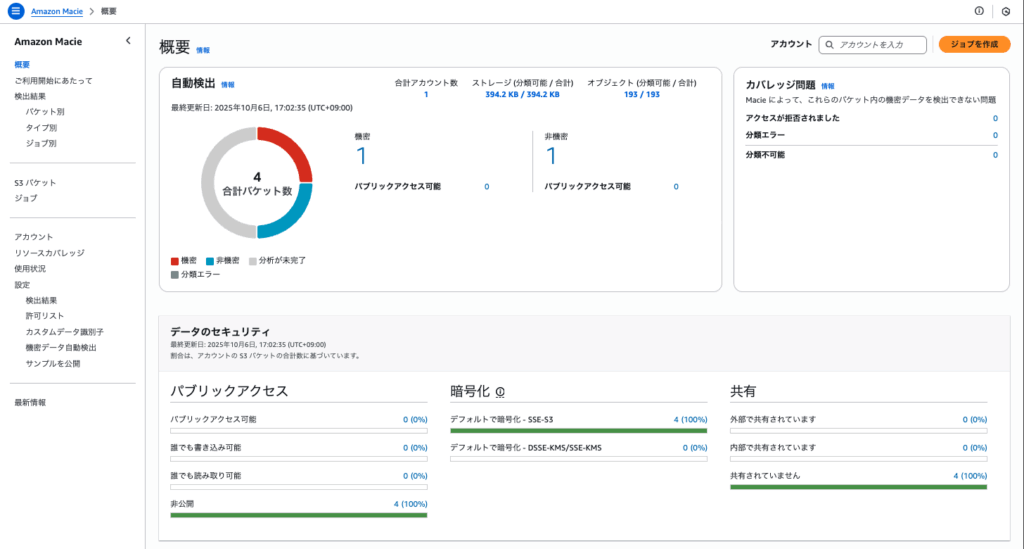

S3 バケットの継続的なセキュリティ評価

Amazon Macieを有効化すると、まずお客様のAWSアカウント全体のS3環境を継続的に評価し、データセキュリティ態勢の概要を提供します。

- バケットレベルの評価:

- どのS3バケットが公開アクセス可能になっているか。

- S3バケットが暗号化されているか。

- AWS Organizationsの組織外アカウントと共有されていないか。

これらのメタデータ情報に基づいて、リスクの高いS3バケットを特定し、セキュリティ上の問題があれば即座にアラートを生成します。

自動的な機密データ検出の仕組み

Amazon Macieの最も強力な機能は、S3オブジェクトの中身を検査し、機密データを自動的に検出できる点にあります。この検出は、機械学習とパターンマッチングの組み合わせによって実現されています。

- データ識別子(検出エンジン)

Amazon Macieは、データを特定するための「ルールセット」であるデータ識別子を利用します。これには2種類あります。

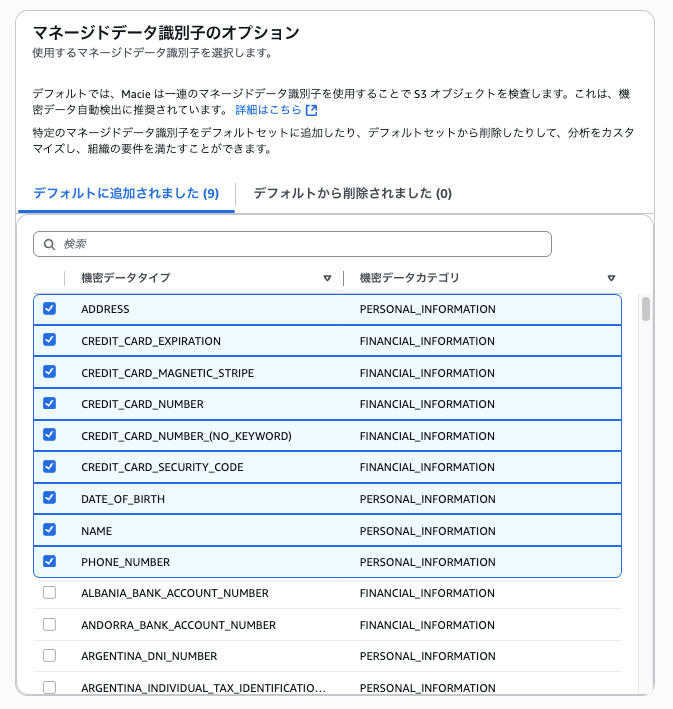

1. マネージドデータ識別子 (Managed Data Identifiers)

- AWSが事前に定義・管理している機密データのパターンです。

- 個人情報 (PII)、金融情報 (PCI-DSS)、医療情報 (HIPAA)など、世界各国および日本の一般的な機密情報に対応しています(例:クレジットカード番号、日本のマイナンバー、運転免許証番号、メールアドレスなど)。

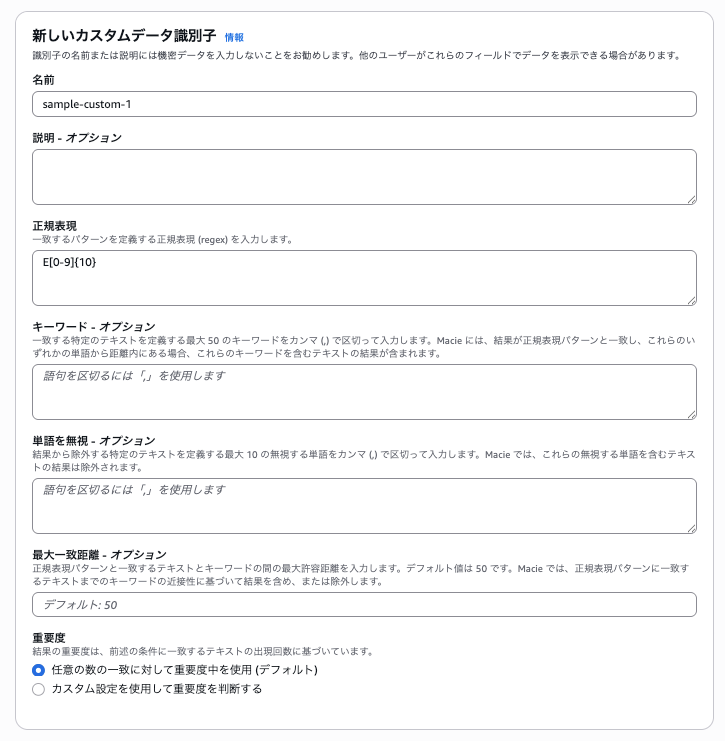

2. カスタムデータ識別子 (Custom Data Identifiers)

- お客様が正規表現 (Regex)やキーワードを用いて、組織固有の機密データパターンを定義できます。日本語に対する正規表現やキーワードも定義できます。

- 例:社員IDの形式、特定のプロジェクトコード、社内システムのユーザー識別子など。

- 特定のキーワード(例:「機密」「秘」など)の近くに特定のパターンが存在する場合にのみ検出するなど、高度な設定が可能です。

検出結果(Findings)の可視化とアクション

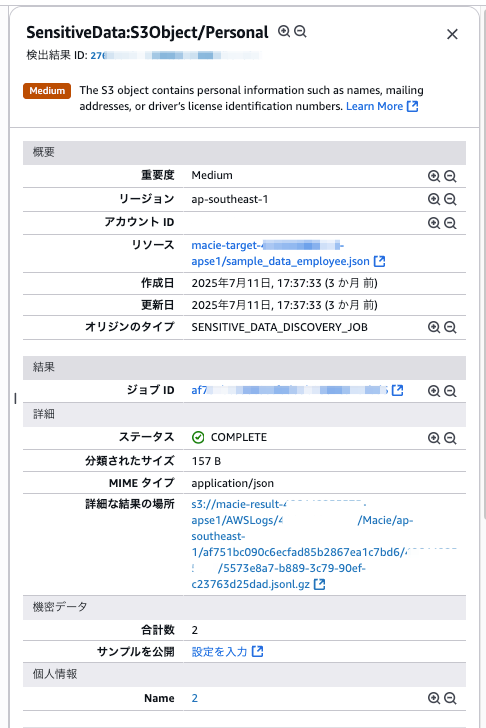

Amazon Macieが機密データを検出すると、その結果を「検出結果 (Findings)」として出力します。

- S3 バケットマップによる可視化:

- アカウント全体のS3バケットをマップ上に表示し、各バケットの「機密スコア」を色分けして視覚的に確認できます。これにより、リスクの高いS3バケットが一目で把握できます。

- アカウント全体のS3バケットをマップ上に表示し、各バケットの「機密スコア」を色分けして視覚的に確認できます。これにより、リスクの高いS3バケットが一目で把握できます。

- 実用的なアラート:

- 検出された機密データの種類、件数、S3上のパスといった詳細情報が提供されます。

- この検出結果は Amazon EventBridge や AWS Security Hub に連携することができます。

- 自動修復アクションへの連携:

- Amazon EventBridgeをトリガーとして、AWS LambdaやAWS Step Functionsを起動し、自動修復アクションを実行できます。

- 例:「公開設定のS3バケット内でマイナンバーが検出された場合、即座にバケットのアクセス権をプライベートに変更する」といった自動対応が可能です。

ただし、誤検知リスクも伴うため、人の確認・判断を入れて実運用に影響が出ないようにする検討も必要です。

Amazon Macie を活用するメリット・ユースケース

Amazon Macieを導入することで、データセキュリティとコンプライアンスの両面で多大なメリットが得られます。

1. データセキュリティ態勢の強化とリスクの可視化

- リスクの継続的な監視: S3バケットのアクセス許可、暗号化ステータス、そしてオブジェクトの中身に至るまで、セキュリティ上の潜在的な問題を継続的に評価し、セキュリティ態勢を強化します。これにより、意図せず機密情報を含むファイルが、アクセスしやすい場所に置かれてしまうリスクを防ぎます。

- 「どこに何があるか」の把握: 機密データの場所、量、種類をインタラクティブなS3バケットマップや詳細なレポートで可視化します。「どのデータが最も機密性が高いか」を把握することで、セキュリティ対策の優先順位付けが可能になります。

2. データプライバシー規制とコンプライアンスへの対応支援

- コンプライアンスの証明: GDPR、PCI DSS、HIPAA、そして日本の個人情報保護法など、世界中のデータプライバシー規制に対応するために、「機密データがどこにあり、適切に保護されているか」を自動的に証明する監査証跡を構築できます。

- 規制対象データの特定: マネージドデータ識別子を利用することで、規制対象となる個人識別情報(PII)や金融関連データを自動で特定し、コンプライアンス違反につながる可能性を低減します。

3. 情報漏洩リスク(DLP)の低減と迅速な対応

- 自動的なDLP(情報漏洩対策): Amazon Macieが機密データを検出した際、AWS Security HubやAmazon EventBridgeを通じてアラートを発行し、セキュリティチームのトリアージ時間を短縮します。

- 自動修復による即時対応: Amazon EventBridgeからAWS Lambdaファンクションを起動することで、「公開設定のバケットに機密情報が検出されたら、直ちにバケットポリシーを変更する」といった自動修復ワークフローを構築し、人手を介さずに情報漏洩のリスクを即座に排除できます。

4. クラウド移行・データインジェスト時の機密データ保護

- 移行前後のスキャン: オンプレミスからクラウドへデータを移行する際、または新しいデータをS3バケットに取り込む際にAmazon Macieでスキャンを実行することで、機密データが移行先で適切に保護されているか、または不適切なデータが取り込まれていないかを検証できます。これにより、移行がセキュリティリスクの増大につながらないことを保証します。

導入・運用のステップと考慮事項

Amazon Macieは強力でありながら、比較的導入も容易です。ただし、運用効率とコスト最適化のためにはいくつかの重要な考慮事項があります。

1. Macie の有効化と管理

- アカウントの有効化: AWSマネジメントコンソールから数クリックでAmazon Macieを有効化できます。最初の30日間は、S3バケットレベルの評価と最初の1GBのデータ検査が無料となる無料トライアルが提供されます。リージョンごとでAmazon Macieの有効化が必要です。

- AWS Organizationsとの連携: 複数のAWSアカウントを運用している場合は、AWS Organizationsと連携し、Amazon Macieの委任管理者アカウントを設定することを強く推奨します。これにより、全アカウントのS3バケットを単一のコンソールから集中管理し、セキュリティ態勢を一元的に把握できるようになります。

2. スキャン方式の選択と設定

Amazon Macieには主に2つのスキャン方式があり、これらを適切に使い分けることが重要です。

| スキャン方式 | 目的 | 特徴 |

| 自動検出(Automated Discovery) | S3バケット全体のリスク評価と機密データの継続的な監視 | Amazon MacieがS3バケットのサンプリングを行い、低コストで広範な可視性を維持します。 |

| 機密データ検出ジョブ(Sensitive Data Discovery Jobs) | 特定のバケット内の全オブジェクトや、特定のファイルに対する詳細な検査 | コンプライアンス監査などで、特定期間内の特定のデータセット全体を詳細にチェックする場合に利用します。 |

特にコストを抑えつつ広範囲をカバーするには、自動検出を基本とし、特定の要件がある場合にのみジョブを実行するのが効率的です。

3. カスタムデータ識別子の設計とテスト

組織特有の機密情報(社員番号、製品コードなど)を正確に検出するために、カスタムデータ識別子の設計は欠かせません。

- 過剰検出の防止: 正規表現は慎重に定義しないと、意図しない文字列まで機密情報として検出してしまう(過剰検出)可能性があります。

- テスト機能の活用: Macieの管理画面には、カスタムデータ識別子のテスト機能があります。本番環境でジョブを実行する前に、サンプルデータを使って定義したパターンが正しく動作するかを必ず確認しましょう。

4. 料金体系の理解とコスト最適化

Amazon Macieの料金は、主に以下の3つの要素で構成されます。料金体系を理解することが、コスト最適化の鍵となります。

1. S3バケットの評価: アカウント内のS3バケット数に応じて発生します。

2. 機密データ検査量(自動検出・ジョブ): Amazon MacieがS3オブジェクトの中身を検査したデータ量(GB単位)に基づいて発生します。データ量が増えるほど単価は下がります。

3. 自動機密データ検出によるオブジェクト監視: 自動検出機能で監視されるオブジェクト数(10万オブジェクト単位)に対して発生します。

- コスト最適化のヒント:

不必要なS3バケットを評価対象から除外したり、機密情報が含まれる可能性のあるS3バケットのみを対象にするなど、スキャン対象を絞り込むことで、検査データ量を減らしコストを最適化できます。

最新かつ詳細な料金情報については、必ず AWS の公式ウェブサイトにあるAmazon Macieの料金ページをご確認ください。

https://aws.amazon.com/jp/macie/pricing

まとめ

現代のデータドリブンなビジネスにおいて、Amazon S3は不可欠なデータレイクとなっていますが、その便利さの裏には、意図せぬ機密データ漏洩という大きなリスクが潜んでいます。

Amazon Macie は、この課題に対するAWSからの強力な回答です。

Amazon Macieを導入することで、企業は次の重要な価値を得られます。

- リスクの可視化: S3バケット内の機密データの場所と種類を正確に把握

- コンプライアンスの強化: GDPRや日本の個人情報保護法への対応を自動で支援

- 情報漏洩リスク(DLP)の低減: 検出結果をトリガーとした自動修復アクションの設計により、迅速にリスクを排除

クラウド時代におけるデータセキュリティ対策は、「人手で探す」から「Amazon Macieに任せて継続的に監視する」時代へと進化しています。

Amazon Macieを導入し、Amazon S3環境のデータセキュリティを次のレベルへと引き上げましょう。

より詳しい情報や、個別のご相談をご希望の方はお問い合わせフォームよりお気軽にお問い合わせください。

最後までお読みいただきまして、誠にありがとうございました。

元記事発行日: 2026年01月07日、最終更新日: 2025年12月11日